El virus de la variante Petya es más sofisticado y refinado que el WannaCry que el mes pasado causó una tremenda alarma mundial, pero ha tenido un efecto mucho más limitado. Su impacto ha sido mínimo. ¿Por qué? Expertos en ciberseguridad argumentan que tras el tremendo susto que muchas compañías se llevaron hace unas semanas, la mayoría ha actualizado sus antivirus y sus sistemas operativos lo que repelió el ataque.

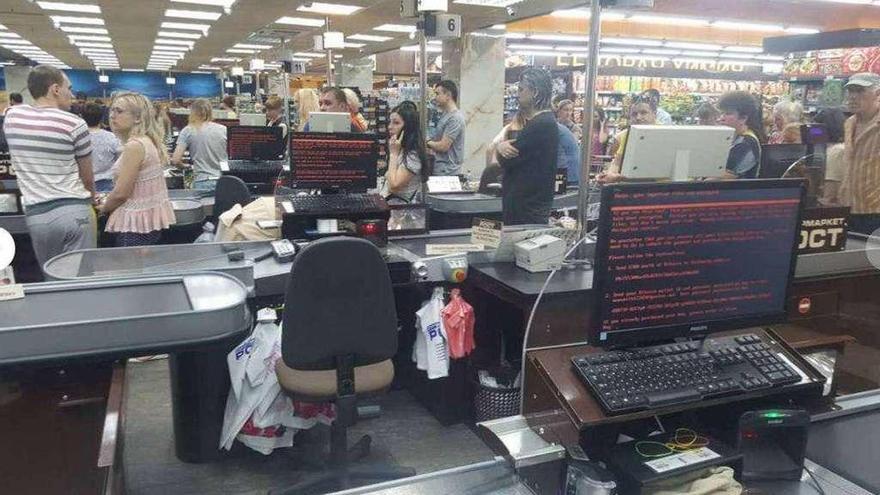

Aún así, la infección informática logró paralizar la actividad de algunas grandes multinacionales con presencia en España. Una de las afectadas fue la multinacional francesa Saint-Gobain, proveedora de cristalería de fábricas de coches como las de Grupo PSA y Renault, con plantas en Avilés y Barcelona. También el grupo marítimo danés A.P. Moller-Maersk sufrió la infección del Petya. Su actividad quedó completamente paralizada en muchos de los puertos en los que opera a nivel nacional (Algeciras, Valencia, Gijón), incluido el de Barcelona, ya que era imposible tramitar los nuevos pedidos. Pese a todo, en España los efectos del Petya fueron mínimos. El sector público y las empresas estratégicas españolas no se han visto afectadas por el ciberataque mundial, según concluye el Centro Criptológico Nacional (CCN-CERT), adscrito al Centro Nacional de Inteligencia (CNI). En un balance sobre el ataque, el CCN-CERT resalta que los primeros casos se detectaron en empresas ubicadas en Ucrania y afectó posteriormente a algunas multinacionales con sede en España, y precisa que no se ha detectado ningún organismo del sector público o empresa estratégica española afectada. Apunta al uso de una variante englobada en la familia Petya (también llamado Petya, Petna, PetrWrap, Nyetya y NotPetya).

Sobre las vacunas, el CCN se remite al investigador Amit Serperint, que apunta que para evitar la infección por una de las variantes conocidas existe la opción de crear en el equipo varios ficheros (con los nombres perfc.dat, perfc.dll y perfc) en la carpeta c:. De esta manera el binario interpreta que ya tiene la librería infectada y detiene el procedimiento de infección.

El CCN recomienda aplicar los parches de seguridad existentes para MS Office y sistemas Windows, mantener actualizados las aplicaciones Antivirus y extremar las precauciones para evitar acceder a correos o enlaces no legítimos.

Para evitar una de las vías de propagación, se puede inhabilitar el acceso a las carpetas compartidas con nombre Admin y Admin$ en la red local. Igualmente, recomienda activar AppLocker para bloquear la ejecución de la herramienta PsExec de la suite de Microsoft Sysinternals, e inhabilitar la ejecución remota de WMI.

Deepak Daswani, experto en ciberseguridad, explicó ayer que el correo electrónico desde el cual fue lanzada esta nueva agresión informática ha sido eliminado por su proveedor de Internet, "lo que hace que el descifrado de la información secuestrada sea imposible" y por tanto no se pueda recuperar. El secretario general de la OTAN, Jean Stoltenberg, recordó ayer que un ciberataque puede se objeto de aplicación del artículo 5 del tratado de la OTAN, que declara que un ataque a cualquier Estado aliado es un ataque contra todos.